论文总字数:20092字

目 录

一、 绪论 1

1.1 研究背景 1

1.2 研究意义 1

1.3 本文结构 1

二、 LBS隐私保护研究现状及分析 3

2.1 LBS的隐私保护系统结构 3

2.2基于位置服务的隐私保护方案 3

2.2.1 确切的位置方案 4

2.2.2 大概的位置方案 4

2.3现有攻击类型 5

2.3.1针对确切的位置方案 5

2.3.2针对大概的位置方案 5

2.4本章小结 6

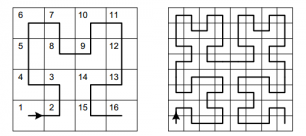

三、 基于k-anonymity的不连续隐藏区保护方案 7

3.1引言 7

3.2几种基于k-anonymity模型的方案和问题 7

3.3k-anonymity模型的改进方案 10

3.3.1 Dummy方案 10

3.3.2 改进模型和假设 10

3.3.3算法描述 11

3.3.4参数选择 13

3.3.5复杂度分析 13

3.3.6安全性分析 13

3.4本章小结 13

四、 实验仿真 14

4.1HC方案介绍 14

4.2仿真结果 15

4.2.1实验准备 15

4.2.2实验仿真结果-用户数量较少 16

4.2.3实验仿真结果-用户数量较多 18

4.3本章小结 19

五、 总结和展望 20

5.1总结 20

5.2展望 20

参考文献 21

致谢 23

基于位置服务的隐私保护研究

季泽峥

,China

Abstract:

With the development of satellite positioning technology, 4G wireless communication technology, and rapid development and popularization of various mobile terminals, location based services (LBS) have also been developed, providing users with rich location services. At the same time, it has also become a new economic growth point. Only China has formed a LBS market with a scale of 10 billion.

However, when a user requests a location service, he needs to provide his location information and query attributes to a location service provider to obtain feedback information. In this process, in order to prevent the user's privacy from being exploited by a malicious attacker, a corresponding privacy protection scheme is provided. It also comes with it. Among them, k-anonymity is a common technology of privacy protection solutions, and it achieves the purpose of privacy protection by obscuring the user's location information. However, there is a disadvantage of this type of solution, that is, in the case of a small number of participating users, the query accuracy is low. Communication costs are large.

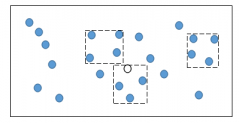

To solve this problem, we use the idea of false locations (namely, "Dummy") to propose a scheme for dividing the original single hidden area into multiple discontinuous sub-hidden areas based on the k-anonymity model. You need to change the algorithm for generating hidden areas, because you do not need to modify the original data structure to easily integrate with existing solutions. The final simulation results show that under the premise of guaranteeing the original privacy protection level, the scheme reduces the size of the hidden area, reduces the communication overhead, and improves the query accuracy.

Keywords: LBS, privacy protection, dummy, k-anonymity, sub-hidden area

- 绪论

1.1 研究背景

基于位置的服务(Location Based Service,简称LBS),它是通过电信移动运营商的无线电通讯网络(如GSM网、CDMA网)或外部定位方式(如GPS)获取移动终端用户的位置信息(地理坐标,或大地坐标),在地理信息系统(Geographic Information System,简称GIS)平台的支持下,为用户提供相应服务的一种增值业务[15]。

具体来讲,例如有兴趣点POI(Points of Interest)的查询,能够帮助用户寻找周边电影院、咖啡厅等设施。亦或寻找附近的朋友,在社交网络上与朋友分享当前的位置信息等交友服务。此外,路况技术的应用可以让用户了解到拥堵地段的实时信息。

LBS的特点主要包括两方面:

- 智能化提供与LBS需求者及其周围有关事物的信息查询等服务。

- 通过移动网络提供基于位置的信息与服务,使这种服务在任意时间,地点都能够通过某设备应用到某人,这也是其最大的价值所在。

位置服务由于以下几方面的原因得到迅速的发展:

(1)硬件设备的完备性。硬件设备的完善为位置服务提供了更广阔的发展空间;

(2)定位技术的多样性。除了全球定位系统GPS,其他无线定位技术如移动通信网络等也得到了广泛的应用,用户可以更轻松地得知自己所在的位置;

(3)通信手段的广泛性。4G的发展与普及,为位置服务提供了数据交换的途径,给更多用户带了更快捷的上网体验;

(4)用户终端的多样性。越来越多的移动设备具备了位置感知的功能,智能手机、平板电脑等均可以成为位置服务的用户终端。

各种LBS应用因其丰富且便利的服务体验,吸引了众多用户,形成了大规模的LBS市场,成为新的经济增长点[2]。

1.2 研究意义

在便利的LBS服务的过程中,即便因其商业利益关系不完全可信,用户也不得不把自己的位置提供给第三方LBS提供商,这就很大可能上会威胁到用户的隐私[1]。

LBS的安全问题主要分为两类:

- 敏感位置隐私

在某些位置服务使用过程中,用户对于所处位置比较敏感,不希望自身位置信息被他人知晓。比如用户的私人住所位置,被泄露之后将会给偷盗者提供方便;

- 位置-身份隐私

即用户的查询信息被攻击者获取后,进一步推断出用户的身份信息、兴趣爱好进而对用户进行广告骚扰,甚至人身攻击。

因此,基于位置服务的隐私保护研究也应运而生[3]。

1.3 本文结构

本文的其余章节安排如下:第二章介绍了LBS服务的隐私保护研究现状和分析;第三章详细介绍了基于k-anonymity的方案并根据dummy方案提出了一种改进方法,即借鉴“哑元”思想将原有单一隐藏区分割成不连续子隐藏区;第四章是对第三章提出方案的仿真和分析;第五章总结全文。

- LBS隐私保护研究现状及分析

2.1 LBS的隐私保护系统结构

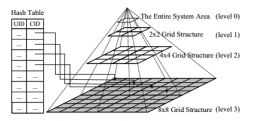

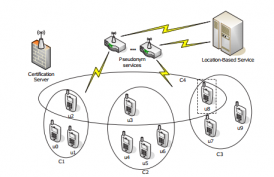

隐私保护系统基本实体包括移动用户和位置提供商,它具有如下四种结构:独立结构、中心服务器结构、主从分布式结构和移动点对点结构[4]。

- 独立式结构

独立式结构是仅有用户和LBS提供商的结构,基本类似传统的C/S(Client/Server)结构。这种系统结构需要用户自行去完成匿名处理和信息查询的操作。虽然结构简单,成本低,容易配置,但是会使得用户负担加重,另一方面这种结构大多是基于用户和LBS提供商之间的协议成立的,并不具有较高的隐私安全性。

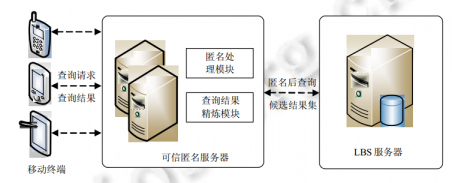

- 中心服务器结构

该结构与独立式相比,在用户和LBS提供商之间增加了一个可信的第三方-匿名服务器(Anonymizer),用户的匿名处理和信息查询全都由这个可信的第三方来进行,只有第三方能够准确掌握用户的全局信息,从而达到一个良好的隐私保护效果。但是该结构中,用户的信息都集中在第三方服务器中,一旦第三方服务器被攻破,其中包含的信息将全部泄露,因而该结构更容易受到单点攻击的破坏。

- 主从分布式结构

根据中心服务器结构的缺点,研究人员提出了一种主从分布式结构。用户通过固定的一个基站来通信。基站也是一个可信的第三方,它与前者的区别在于基站只负责可信用户的认证以及可信用户信息的整理操作,并将所有认证为可信用户的位置信息发给需要匿名的用户,由其或者匿名组推举的头结点自行完成位置匿名和查询处理的操作。该方案的缺点在于网络通信成本比较高[16]。

- 移动点对点结构

该结构与主从分布式结构相似,区别在于它没有一个固定的基站来认证可信用户,而是学习多跳的思路利用多跳路由来寻找满足隐私要求的匿名用户。与主从分布式一样结构可靠但成本高。

2.2基于位置服务的隐私保护方案

剩余内容已隐藏,请支付后下载全文,论文总字数:20092字

相关图片展示: